مایکروسافت اج اکنون در برابر کلاهبرداریهای غلط نگارشی محافظت میکند

مایکروسافت آخرین تلاشهای خود را برای محافظت در برابر انواع مختلف کلاهبرداری که میتواند از طریق چیزی به سادگی املایی یک URL وبسایت رخ دهد، شرح داده است.

این شرکت روز دوشنبه اعلام کرد که محافظت از تایپ وب سایت را به سرویس Microsoft Defender SmartScreen خود اضافه می کند تا در برابر تهدیدات وب مانند “typesquatters” کمک کند. این نوع جرایم سایبری می تواند شامل فیشینگ، بدافزار و سایر کلاهبرداری ها باشد.

اگر در نام وبسایتی که میخواهید وارد کنید اشتباه املایی داشته باشید، ممکن است شما را به صفحه دیگری بفرستد که میزبان «سایتهای تبلیغاتی، پیوندهای وابسته، محصولات جعلی، نتایج جعلی موتورهای جستجو، یا در برخی موارد با هدایت مجدد کاربران به مایکروسافت خاطرنشان می کند که دامنه های پارک شده برای کمپین های فیشینگ بسیار کوتاه مدت رزرو شده اند.

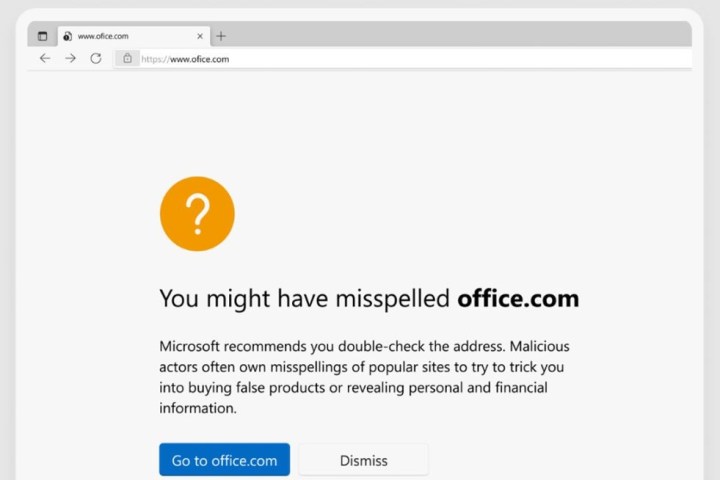

حفاظت از اشتباه تایپی وب سایت جدید در سرویس Microsoft Defender SmartScreen با هشدار دادن به شما با یک صفحه هشدار زمانی که یک URL را اشتباه املایی کرده اید و به یک سایت اشتباه تایپی هدایت می شوید، با تاکتیک های اشتباه تایپی مقابله می کند. برند اضافه کرد، قبل از ادامه، از شما خواسته میشود آدرس سایتی را که میخواهید بازدید کنید تأیید کنید.

مایکروسافت اکنون با تیم نمایه سازی بینگ همکاری می کند تا نسخه های جدید و صفحات وب آنها را شناسایی کند زیرا به نظر می رسد مرورگر مایکروسافت اج را به صورت پویا به روز نگه می دارند.

مایکروسافت همیشه برای اقدامات پیشگیرانه خود در مورد امنیت سایبری شناخته شده نیست. اغلب اوقات، برند پس از یک سوء استفاده بزرگ واکنش نشان می دهد.

یک آسیبپذیری روز صفر اخیر، CVE-2022-41040 و CVE-2022-41082، که در اوایل اکتبر در سرورهای ایمیل مایکروسافت اکسچنج کشف شد، نه تنها قبلاً در معرض عوامل بد قرار گرفته بود، بلکه قبلاً بهعنوان یک سوءاستفاده متفاوت اشتباه گرفته شد. شناخته شده است.

در آن زمان، مایکروسافت گفت که در حال کار بر روی یک جدول زمانی تسریع شده برای رفع آسیبپذیری روز صفر و ایجاد یک پچ است. با این حال، از آنجایی که این اکسپلویت در حال حاضر در طبیعت وجود دارد، فرصتهای زیادی برای کسبوکارها و سازمانهای دولتی وجود دارد که توسط بازیگران بد مورد حمله قرار گیرند. تا به امروز، هیچ حمله شناخته شده ای با استفاده از آسیب پذیری های CVE-2022-41040 یا CVE-2022-41082 وجود نداشته است.

توصیه های سردبیران