هکرهای کره شمالی مشاغل جعلی را برای توزیع بدافزار پیشنهاد می کنند

مایکروسافت میگوید لازاروس، یک گروه هکری تحت حمایت دولتی مستقر در کره شمالی، اکنون از نرمافزار منبع باز استفاده میکند و مشاغل جعلی را برای انتشار بدافزار ایجاد میکند.

گروه هکر معروف بسیاری از بخشهای کلیدی صنعت مانند فناوری، سرگرمیهای رسانهای و دفاع را هدف قرار میدهد و از انواع مختلف نرمافزار برای انجام این حملات استفاده میکند.

دفعه بعد که پیامی در لینکدین دریافت کردید، باید مراقب باشید. مایکروسافت هشدار داده است که یک گروه تهدید مستقر در کره شمالی به طور فعال از نرم افزار منبع باز آلوده به اسب های تروجان برای حمله به متخصصان صنعت استفاده می کند. مایکروسافت تشخیص داد که این حملات مهندسی اجتماعی در اواخر آوریل آغاز شد و حداقل تا اواسط سپتامبر ادامه داشت.

لازاروس که با نامهای ZINC، Labyrinth Chollima و Black Artemis نیز شناخته میشود، یک گروه هکر نظامی از کره شمالی است که توسط دولت حمایت میشود. گفته می شود که حداقل از سال 2009 فعال بوده است و از آن زمان تاکنون مسئول حملات عمده مختلفی از جمله فیشینگ، کمپین های باج افزار و غیره بوده است.

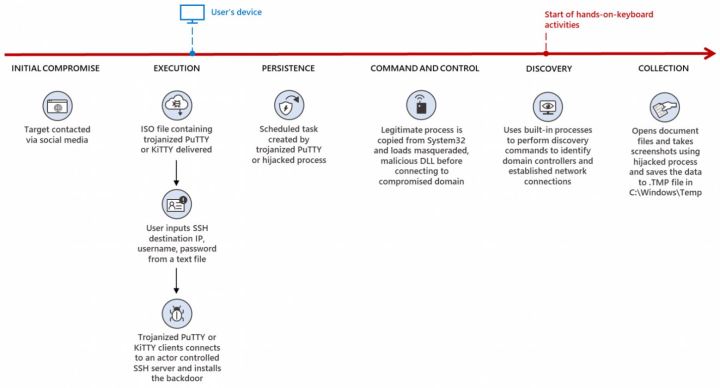

این گروه پروفایلهای جعلی استخدامکننده را در لینکدین ایجاد کرد و به نامزدهای مناسب با پیشنهادهای شغلی در شرکتهای قانونی و موجود نزدیک شد. مایکروسافت گفت: «به هدفها دامنهای متناسب با شغل یا تجربه آنها داده شد و تشویق شدند تا برای یک موقعیت آزاد در یکی از چندین شرکت قانونی درخواست دهند.

پس از اینکه قربانیان متقاعد شدند که مکالمه را از لینکدین به واتس اپ منتقل کنند، که ارتباطات رمزگذاری شده را ارائه می دهد، هکرها به مرحله بعدی رفتند. در طول مکالمه واتس اپ، اهداف نرم افزار آلوده ای دریافت کردند که به لازاروس اجازه می داد بدافزار را در سیستم آنها نصب کند.

هدف نهایی هکرها این بود که بتوانند اطلاعات حساس را به سرقت ببرند یا به شبکه های ارزشمند دسترسی پیدا کنند. علاوه بر بدافزار – که در برنامههایی مانند PuTTY، KiTTY، TightVNC، muPDF/Subliminal Recording و Sumatra PDF Reader یافت شد، حملات در جنبههای اجتماعی نیز به خوبی طراحی شدهاند، با نمایههای LinkedIn و شرکتهایی که مطابقت دارند. حرفه قربانی .

همانطور که Bleeping Computer اشاره می کند، ZINC نیز حملات مشابهی را انجام داده است و از هویت جعلی رسانه های اجتماعی برای انتشار بدافزار استفاده می کند. پیش از این، هدف اصلی آن محققان امنیتی بود. این بار حملات دامنه وسیع تری دارند.

به نظر می رسد این حملات ادامه عملیات رویای شغل باشد. این کمپین که از سال 2020 فعال بود، بر اهدافی در بخشهای دفاعی و فضایی ایالات متحده متمرکز شد و آنها را با پیشنهادهای شغلی جالب و همگی با هدف انجام جاسوسی سایبری جذب کرد. Lazarus همچنین در گذشته کارمندان ارزهای دیجیتال و صرافی های رمزنگاری را هدف قرار داده است.

چگونه از خود در برابر این حملات محافظت کنیم؟ در صورت امکان سعی کنید مکالمات لینکدین خود را روی پلتفرم نگه دارید. فایل های افرادی را که نمی شناسید نپذیرید و مطمئن شوید که از نرم افزار آنتی ویروس خوب استفاده می کنید. در نهایت، از تماس با شرکت و بررسی اینکه شخصی که قصد ارسال فایلها را برای شما دارد واقعاً در آنجا کار میکند، نترسید.

توصیه های سردبیران