این آسیب پذیری با تقلید از تهدیدات قدیمی محققان را گمراه کرد

محققان امنیت سایبری آسیبپذیری روز صفر جدیدی را کشف کردهاند که در سرورهای ایمیل Exchange مایکروسافت ظاهر شده و قبلاً توسط بازیگران بد مورد سوء استفاده قرار گرفته است.

این آسیبپذیری که هنوز نامش فاش نشده است توسط فروشنده امنیت سایبری GTSC توضیح داده شده است، اگرچه اطلاعات مربوط به این اکسپلویت هنوز در حال جمعآوری است. این یک آسیبپذیری روز صفر در نظر گرفته میشود، زیرا دسترسی عمومی به این نقص قبل از ارائه یک وصله عمومی شد.

🚨 گزارش هایی وجود دارد مبنی بر اینکه یک Microsoft Exchange جدید zero-day وجود دارد و به طور فعال در طبیعت استفاده می شود.

من می توانم تأیید کنم که تعداد قابل توجهی از سرورهای Exchange بازگردانده شده اند – از جمله هانی پات.

موضوع پیگیری مشکلات به شرح زیر است:

– کوین بومونت (@GossiTheDog) 29 سپتامبر 2022

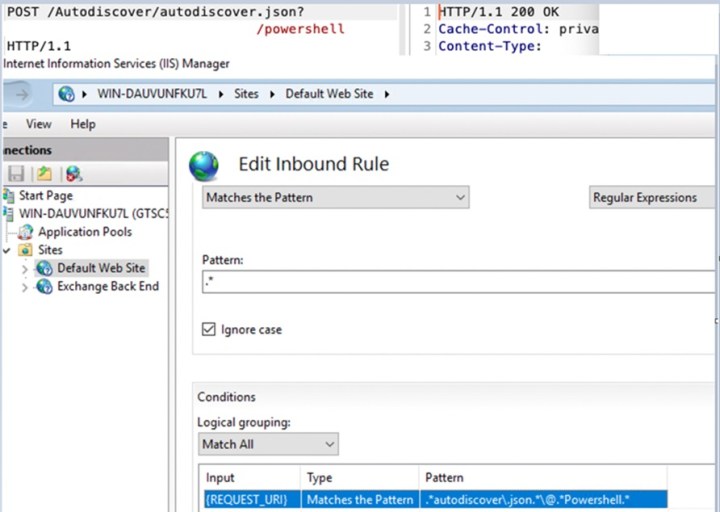

اخبار مربوط به این آسیبپذیری برای اولین بار از طریق برنامه Zero Day Initiative آن در پنجشنبه گذشته، 29 سپتامبر به مایکروسافت ارسال شد، و مشخص کرد که بدافزارهای CVE-2022-41040 و CVE-2022-41082 میتوانند به مهاجم اجازه اجرای کد از راه دور را در Microsoft Exchange آسیبدیده اجرا کنند. به گفته Trend Micro، سرورها.

مایکروسافت روز جمعه اعلام کرد که برای رفع آسیبپذیری روز صفر و ایجاد یک وصله، «بر روی یک برنامه تسریعشده کار میکند». با این حال، محقق Kevin Beaumont در توییتر تأیید کرد که این نقص توسط بازیکنان مخرب برای دسترسی به بکاند چندین سرور Exchange استفاده شده است.

از آنجایی که این اکسپلویت هماکنون در طبیعت وجود دارد، فرصتهای زیادی برای کسبوکارها و سازمانهای دولتی وجود دارد که توسط بازیگران بد مورد حمله قرار گیرند. تراویس اسمیت، معاون تحقیقات تهدیدات بدافزار در Qualys، به پروتکل گفت که دلیل آن این است که سرورهای Exchange به اینترنت متکی هستند و قطعی ها باعث اختلال در بهره وری بسیاری از سازمان ها می شود.

در حالی که جزئیات دقیق نحوه عملکرد بدافزار CVE-2022-41040 و CVE-2022-41082 ناشناخته است، چندین محقق به شباهت هایی با آسیب پذیری های دیگر اشاره کردند. اینها شامل نقص Apache Log4j و آسیبپذیری “ProxyShell” است که هر دوی آنها اجرای کد از راه دور مشترک هستند. در واقع، چندین محقق این آسیبپذیری جدید را با ProxyShell اشتباه گرفتند تا اینکه مشخص شد نقص قدیمی در تمام وصلههای آن بهروز است. این مشخص کرد که CVE-2022-41040 و CVE-2022-41082 آسیبپذیریهای کاملاً جدیدی هستند که قبلاً دیده نشدهاند.

«اگر این درست است، آنچه به شما میگوید این است که حتی برخی از رویهها و رویههای امنیتی که امروزه مورد استفاده قرار میگیرند، مطابقت ندارند. آنها به آسیبپذیریهای ذاتی در کد و نرمافزاری که زیربنای آن هستند، برمیگردند اکوسیستم فناوری اطلاعات، راجر کرسی، DigitalTrends گفت که عضو سابق امنیت سایبری و مبارزه با تروریسم در کاخ سفید کلینتون و بوش.

“اگر شما در بازار موقعیت مسلطی دارید، پس هر زمان که سوء استفاده ای وجود دارد که فکر می کنید اجازه داده اید، خود را پیدا خواهید کرد، اما معلوم می شود موارد دیگری نیز در ارتباط با آن هستند که در زمانی که انتظارش را ندارید ظاهر می شوند. ” و بازار سهام دقیقاً نمونه ای از چیزی نیست که من آن را پیشنهاد ایمن و مطمئن می نامم.»

بدافزارها و آسیبپذیریهای روز صفر یک واقعیت نسبتاً ثابت برای همه شرکتهای فناوری است. با این حال، مایکروسافت در حال بهبود توانایی خود برای شناسایی و رفع مشکلات و ارائه رفع آسیبپذیریها پس از حمله است.

طبق کاتالوگ آسیبپذیری CISA، سیستمهای مایکروسافت از ابتدای سال تاکنون 238 مورد نقض امنیت سایبری قرار گرفته است که 30 درصد از کل آسیبپذیریهای کشف شده را شامل میشود. این حملات شامل حملاتی علیه سایر برندهای فناوری بزرگ، از جمله Apple iOS، Google Chrome، Adobe Systems و Linux و بسیاری دیگر می شود.

بسیاری از شرکتهای فناوری اطلاعات وجود دارند که روزی صفر دارند که توسط دشمنان کشف و مورد بهرهبرداری قرار گرفتهاند. مشکل این است که مایکروسافت در تسلط بر بازار آنقدر موفق بوده است که وقتی آسیب پذیری های آنها کشف می شود، تأثیر آبشاری آن از نظر مقیاس و گستره فوق العاده بزرگ است. بنابراین وقتی مایکروسافت عطسه میکند، دنیای زیرساختهای حیاتی دچار سرماخوردگی میشود و به نظر میرسد که در اینجا یک روند تکراری است.»

یکی از این آسیبپذیریهای روز صفر که در اوایل سال جاری برطرف شد، Follina (CVE-2022-30190) بود که به هکرها امکان دسترسی به ابزار تشخیصی پشتیبانی مایکروسافت (MSDT) را میداد. این ابزار معمولاً با Microsoft Office و Microsoft Word مرتبط است. هکرها توانستند از آن برای دسترسی به پشت رایانه استفاده کنند و به آنها اجازه نصب برنامهها، ایجاد حسابهای کاربری جدید و دستکاری دادهها در دستگاه را بدهند.

گزارشهای اولیه وجود این آسیبپذیری با راهحلهایی برطرف شد. با این حال، پس از اینکه هکرها شروع به استفاده از اطلاعات جمع آوری شده برای هدف قرار دادن مهاجران تبتی و سازمان های دولتی ایالات متحده و اتحادیه اروپا کردند، مایکروسافت با یک وصله نرم افزاری دائمی وارد عمل شد.

توصیه های سردبیران