اگر از این مدیر رمز عبور استفاده کنید، هکرها می توانند جزئیات ورود شما را بدزدند

بهترین مدیران رمز عبور به گونه ای طراحی شده اند که تمام اطلاعات ورود و کارت اعتباری شما را ایمن و ایمن نگه دارند، اما یک آسیب پذیری جدید کاربران مدیریت رمز عبور KeePass را در معرض خطر جدی نقض قرار داده است.

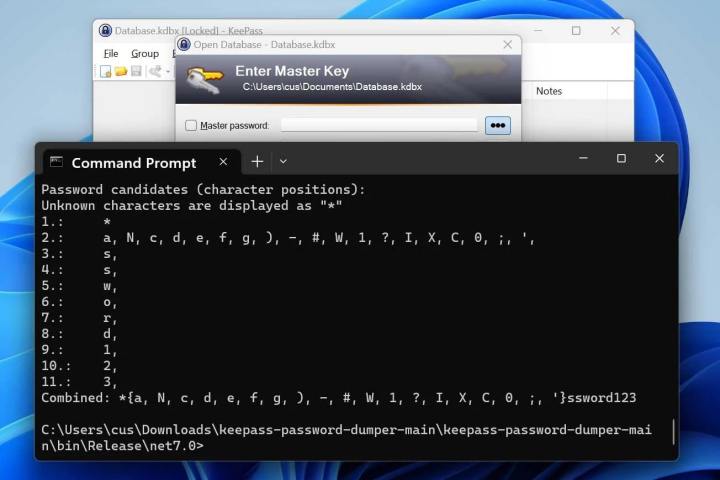

در واقع، این اکسپلویت به مهاجم اجازه می دهد تا رمز عبور اصلی کاربر KeePass را به صورت متنی ساده – به عبارت دیگر، به صورت رمزگذاری نشده – به سادگی با بازیابی آن از حافظه کامپیوتر هدف بدزدد. این یک هک بسیار ساده است، اما می تواند عواقب نگران کننده ای داشته باشد.

مدیران رمز عبور مانند KeePass تمام اطلاعات ورود شما را برای ایمن نگه داشتن آن قفل می کنند و همه آن داده ها پشت یک رمز عبور اصلی مهر و موم می شوند. رمز عبور اصلی خود را وارد می کنید تا به همه چیزهایی که در خزانه ذخیره شده است دسترسی پیدا کنید و آن را به یک هدف ارزشمند برای هکرها تبدیل کنید.

همانطور که توسط Bleeping Computer گزارش شده است، آسیب پذیری KeePass توسط محقق امنیتی ‘vdohney’ کشف شد که ابزار اثبات مفهوم (PoC) را در GitHub منتشر کرد. این ابزار می تواند تقریباً کل رمز عبور اصلی (به جز یکی دو کاراکتر اول) را به صورت خوانا و رمزگذاری نشده استخراج کند. حتی اگر KeePass قفل باشد و احتمالاً اگر برنامه به طور کامل بسته شود، می تواند این کار را انجام دهد.

این به این دلیل است که رمز عبور اصلی را از حافظه KeePass بازیابی می کند. همانطور که محقق توضیح میدهد، این میتواند به روشهای مختلفی اتفاق بیفتد: “مهم نیست حافظه از کجا میآید، میتواند یک فرآیند dump، یک فایل swap (pagefile.sys)، یک فایل hibernation (hiberfil.sys) باشد. یا یک حافظه رم در سراسر سیستم.

این اکسپلویت به لطف برخی کدهای سفارشی که KeePass استفاده می کند وجود دارد. هنگامی که رمز عبور اصلی خود را وارد می کنید، این کار را در یک کادر سفارشی به نام SecureTextBoxEx انجام می دهید. علیرغم نام، معلوم میشود که این فیلد آنقدرها هم امن نیست، زیرا هر کاراکتری که وارد فیلد میشود اساساً یک کپی از خود در حافظه سیستم باقی میگذارد. این نمادهای باقیمانده است که ابزار PoC پیدا و استخراج می کند.

یک تعمیر در راه است

تنها اخطار در مورد این نقض امنیتی این است که نیاز به دسترسی فیزیکی به دستگاهی دارد که قرار است رمز عبور اصلی از آن استخراج شود. اما این همیشه یک مشکل نیست – همانطور که در حماسه اکسپلویت LastPass دیدیم، هکرها می توانند با استفاده از برنامه های کاربردی دسترسی از راه دور آسیب پذیر نصب شده بر روی رایانه، به رایانه هدف دسترسی پیدا کنند.

اگر رایانه مورد نظر به بدافزار آلوده شده باشد، می توان آن را طوری پیکربندی کرد که حافظه KeePass را تخلیه کند و هم آن و هم پایگاه داده برنامه را به سرور خود هکر بازگرداند و به تهدید اجازه می دهد رمز عبور اصلی را در زمان خودش استخراج کند.

خوشبختانه، توسعهدهنده KeePass میگوید که راهحلی در راه است، با یکی از راهحلهای احتمالی قرار دادن متن ساختگی تصادفی در حافظه برنامه که رمز عبور را مبهم میکند. انتظار نمی رود این وصله تا ژوئن یا ژوئیه 2023 منتشر شود، که می تواند انتظار دردناکی برای هر کسی باشد که نگران منقضی شدن رمز عبور اصلی خود است. با این حال، توسعه دهنده نسخه بتا این پچ را نیز منتشر کرده است که می توان آن را از وب سایت KeePass دانلود کرد.

این آسیبپذیری فقط نشان میدهد که حتی برنامههای به ظاهر امن مانند مدیریت رمز عبور نیز قابل هک هستند و این اولین بار نیست که یک ضعف جدی در KeePass کشف میشود. اگر میخواهید از خود در برابر تهدیدات آنلاین مانند این آخرین سوء استفاده محافظت کنید، از دانلود برنامهها یا باز کردن فایلها از فرستندههای ناشناس خودداری کنید، از وبسایتهای مشکوک اجتناب کنید و از یک برنامه آنتی ویروس استفاده کنید. و البته، هرگز رمز عبور اصلی مدیر رمز عبور خود را با کسی به اشتراک نگذارید.

توصیه های سردبیران